TPM (Trusted Platform Module) и его функции в современных системах безопасности

TPM (Trusted Platform Module) — это специализированный чип, который обеспечивает безопасное хранение криптографических ключей. Сценарии использования включают защиту данных, аутентификацию системы и защиту от вредоносного ПО. С течением времени технология эволюционировала, однако встаёт вопрос о её уязвимости и возможности взлома.

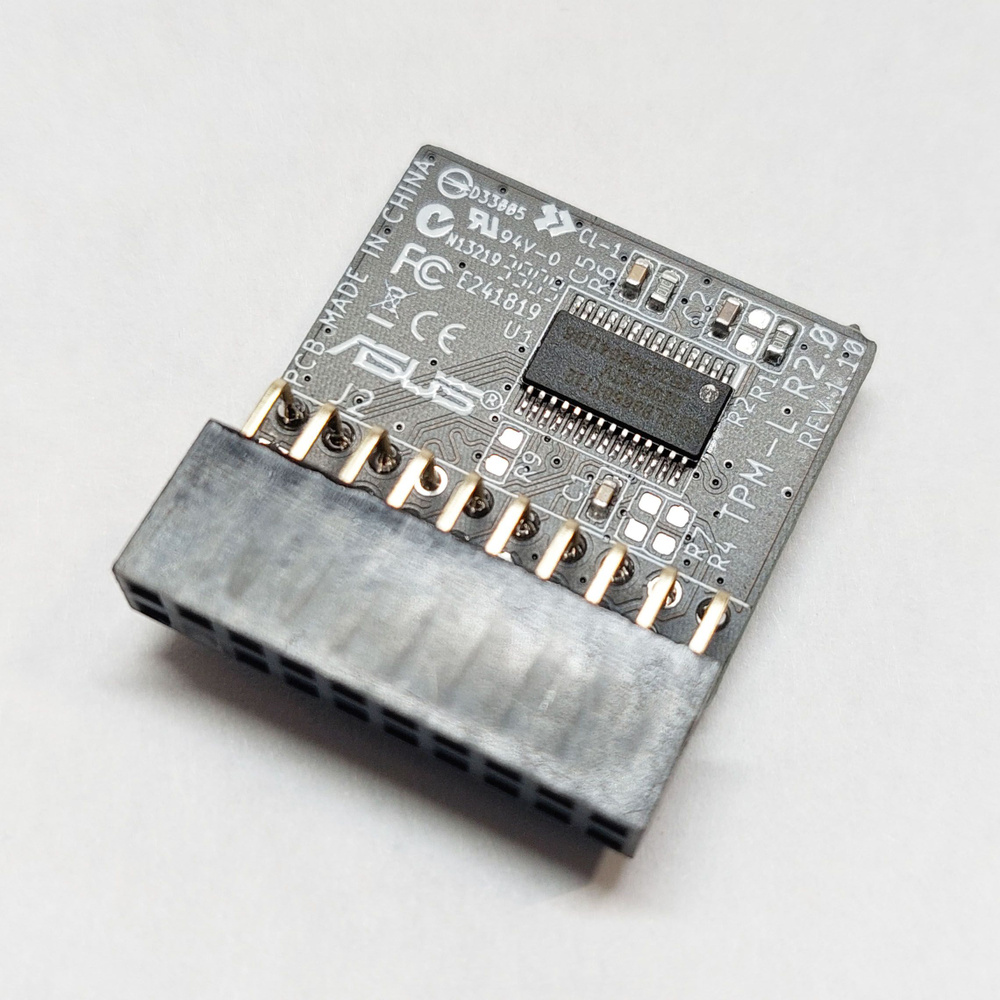

Аппаратный компонент TPM (Trusted Platform Module) представляет собой ключевой элемент для обеспечения высокого уровня безопасности в компьютерных системах. Его применение началось с 2009 года и быстро стало стандартом для защиты информации. Основная функция TPM заключается в надёжном сохранении криптографических ключей, сертификатов и прочих секретных данных, что критично для шифрования и аутентификации. Обычно TPM представляет собой малогабаритный чип, встроенный или встраиваемый в материнскую плату.

Функции TPM

TPM способствует проверке целостности системы, что позволяет убедиться в том, что программное обеспечение и прошивки не подверглись изменениям или взлому. Это особо актуально для предотвращения атак, которые происходят на этапе загрузки ПО. Операционные системы, включая Windows и Linux, интегрируют TPM для таких функций, как BitLocker, Secure Boot и Windows Hello. Интеграция TPM повышает уровень защиты системы и делает его важной частью как в корпоративных, так и в частных сетевых инфраструктурах.

Применение модуля TPM

Модуль безопасности TPM значительно усиливает защитные функции в компьютерных системах. Он может быть использован в разнообразных областях:

- — Обеспечение целостности системы: TPM контролирует состояние системы, предотвращая несанкционированные изменения.

- — Защита данных: Шифрование информации с помощью ключей, хранящихся в TPM, препятствует доступу к данным без разрешения.

- — Подтверждение подлинности: Используя уникальные ключи, TPM идентифицирует устройства и пользователей, исключая возможность мошенничества.

- — Защита от вредоносного ПО: TPM может ограничить запуск только доверенных приложений, блокируя действия вирусов и троянов.

TPM 2.0 для безопасности в Windows

Модуль TPM 2.0 играет ключевую роль в защите данных на компьютерах с Windows. Он используется для усиления безопасности систем, например, при шифровании жесткого диска средствами BitLocker и при аутентификации через Windows Hello. BitLocker ориентируется на TPM для защиты ключей шифрования, что обеспечивает сохранность информации даже если накопитель будет подключён к другому устройству. В отсутствие TPM, BitLocker всё ещё способен работать, но Microsoft советует использовать TPM для достижения высшего уровня защиты. Что касается Windows Hello, то здесь TPM служит для обезопасивания биометрических данных пользователя, таких как отпечатки пальцев или сканирование лица. Таким образом, чувствительная информация остаётся в надёжном хранилище модуля, исключая возможность её утечки при взломе системы.

Защита при старте системы через Secure Boot и TPM

Secure Boot — это технология, обеспечивающая защиту компьютера ещё на этапе его загрузки. Она использует модуль TPM для хранения проверенных значений хэшей, которые соответствуют безопасным версиям BIOS, загрузчика и операционной системы. Когда ПК включается, модуль TPM сверяет текущие хэши с сохранёнными. В случае расхождения, возможно из-за вирусной атаки, загрузка останавливается или система запускается в защищённом режиме. Это мера предотвращает угрозы типа «руткитов», которые могут управлять системой, модифицируя её загрузку. Такой подход в обеспечении безопасности стал нормой для современных ОС, включая Windows 11, и представляет собой эффективное средство защиты для пользователей и компаний.

Принципы защиты корпоративных сетей с помощью TPM

Технология TPM обеспечивает безопасность корпоративных сетей, позволяя проверять подлинность устройства перед его подключением. Этот модуль безопасности создает и хранит ключи для идентификации устройства и регистрирует информацию о системных параметрах, в том числе о версиях ПО и установленных модулях безопасности. Сервер управления на основе этих данных подтверждает отсутствие вредоносного ПО на устройстве, прежде чем предоставить ему доступ к корпоративной сети. Это предупреждает проникновение инфицированных систем и гарантирует безопасную среду для работы персонала, не зависимо от их местонахождения.

Функционал запечатывания TPM

Функционал запечатывания в TPM представляет собой возможность ограничить доступ к чувствительной информации или ключам в рамках модуля безопасности. Эти данные становятся доступны только при соблюдении определенных условий. К примеру, доступ к защищенной информации может быть привязан к специфическому состоянию компьютерных компонентов или версиям ПО. В случае попытки несанкционированного изменения системы для доступа к защищенным данным, TPM не разрешит их расшифровку. Данный метод широко применяется для обеспечения безопасности важных данных, таких как криптографические ключи, и часто используется в бизнес-секторе, в то время как домашние пользователи обычно обходятся более простыми средствами защиты.

Альтернативные применения TPM

TPM применяется не только для основных целей безопасности. В сфере виртуализации, например, этот модуль оберегает гипервизоры и отдельные виртуальные среды, предоставляя им уникальные криптографические ключи. В мире интернета вещей (IoT) TPM играет роль защитника данных и помогает устанавливать доверительные связи между гаджетами, уменьшая вероятность их компрометации. В корпоративном мире его роль распространяется на управление цифровыми ключами и поддержку инфраструктуры PKI, что критично для защиты электронных подписей и шифровки корреспонденции. Иногда TPM используют для привязки лицензий ПО к определенным устройствам, что помогает бороться с незаконным распространением программ. Хотя не так часто, но TPM может служить надежным хранилищем для паролей и токенов, воспользовавшись своими криптографическими способностями.

Особенности и функции TPM версии 1.2

Первое широко распространённое внедрение технологии защиты аппаратного уровня произошло с появлением TPM 1.2 в 2003 году. Этот стандарт предназначался для повышения уровня безопасности компьютеров и электронных устройств.

Основной задачей данного модуля является управление ключами шифрования, необходимыми для защиты информации, аутентификации и создания электронных подписей. Ключи шифрования RSA могут быть длиной до 2048 бит, а также поддерживаются алгоритмы AES 128 и AES 256 для симметричного шифрования и SHA-1 для хэширования. Модуль TPM 1.2 обладает способностью к генерации асимметричных ключей и случайных числовых последовательностей (RNG). Он создает защищенное пространство для хранения ключей, сертификатов и прочих секретных данных, изолируя их от ОС и внешних воздействий. Хотя технология считается устаревшей, она продолжает обеспечивать базовую защиту на некоторых старых устройствах.

Обновленный модуль безопасности TPM 2.0

Аппаратный модуль TPM 2.0, появившийся в 2014 году, предлагает расширенный набор функций для улучшения безопасности по сравнению со своим предшественником TPM 1.2. Он включает в себя продвинутые криптографические алгоритмы, например SHA-256 и RSA с длиной ключа до 2048 бит, что обеспечивает защиту от новейших угроз и атак. Этот модуль играет ключевую роль в безопасном хранении ключей шифрования, сертификатов и прочей секретной информации, защищая их даже при компрометации операционной системы.

Он широко используется в различных системах для реализации функций BitLocker, Secure Boot и Device Guard, которые охраняют данные и предотвращают запуск непроверенного ПО. Благодаря своей универсальности, TPM 2.0 подходит для множества платформ, включая ARM и ×86, что делает его пригодным для использования в разных типах устройств, от серверов до умных устройств. Помимо аппаратной версии, существует и программная эмуляция fTPM, позволяющая применять функции TPM 2.0 на устройствах без встроенного чипа.

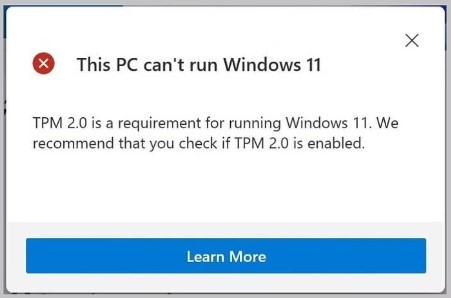

Требования Windows 11 к TPM

Для установки Windows 11, компания Microsoft установила обязательную поддержку модуля TPM. Это решение направлено на повышение уровня безопасности системы в свете усиливающихся угроз в виде хакерских атак и вирусов. Минимальная версия модуля, TPM 2.0, обеспечивает эффективное шифрование данных, а также защищает биометрические данные и процессы аутентификации. Windows 11 использует его для обеспечения безопасности ключей, что снижает вероятность их компрометации из-за уязвимостей в программном обеспечении. Несмотря на дискуссии о сложности обновления для владельцев старых компьютеров, такие меры необходимы для укрепления безопасности в долгосрочной перспективе.

Microsoft стремится к созданию надежной среды, способной противостоять текущим и будущим угрозам в цифровом пространстве.

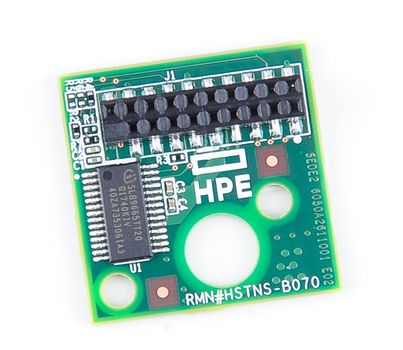

Использование TPM в серверных системах

Серверы, оснащенные модулем TPM, обладают улучшенной защитой данных. Этот элемент повышает устойчивость к воздействию вредоносных программ, защищая цифровую инфраструктуру. Вот ключевые задачи, которые выполняет TPM:

- — Обеспечивает надежное сохранение ключей шифрования и цифровых сертификатов. Это критично для шифрования информации на жестких дисках с помощью таких систем, как BitLocker в Windows или LUKS в Linux.

- — Безопасность при старте системы. Обеспечение надежности начального этапа загрузки системы, включая защиту от модификаций BIOS и стартовой среды, является ключевым для предотвратения внешних вмешательств.

- — Аутентификация в корпоративных сетях. На серверах высокого уровня важно гарантировать защищенный процесс подтверждения подлинности как пользователей, так и устройств, что существенно уменьшает опасность неавторизованного доступа.

- — Целостность серверной платформы. Проверка на изменения в прошивке компонентов серверов помогает поддерживать их целостность и противостоять атакам, использующим «rootkit» или «bootkit».

- — Безопасность в распределенных системах. Существует потенциал для улучшения безопасности данных и приложений в облачных и виртуальных средах. Это включает в себя меры для усиления доверия пользователей к облачным сервисам.

Уязвимость TPM

Модули TPM, подключаемые отдельным компонентом к плате, могут быть скомпрометированы при непосредственном доступе к ним. Использование анализаторов шины LPT позволяет извлекать ключи из таких устройств. В то время как интегрированные в CPU решения предлагают более высокий уровень защиты, исключая возможность подобных атак.

Установка модуля на сервер Dell PowerEdge R640

Вы можете посмотреть как выглядит установка и демонтаж модуля TPM на примере сервера Dell PowerEdge R640, чтобы иметь полное представление о том, как выглядит этот процесс.